تُعد البرمجيات عنصرًا حاسمًا في المهام العسكرية، ولكن لفترة طويلة جدًا، منعت إجراءات الامتثال الأمني لوزارة الدفاع المؤسسات من تقديم القدرات البرمجية ذات الصلة إلى المقاتلين.

تتغير متطلبات المهمة والتهديدات السيبرانية بسرعة. يتطلب البقاء على اطلاع دائم بممارسات التطوير الرشيقة التي تدمج باستمرار وتقدم برامج عالية الجودة مع تقليل المخاطر. يجب أن تكون التراخيص الأمنية ذكية بنفس القدر، ولكن البحث المتكرر عن سلطة التشغيل، أو ATO، يستغرق وقتًا طويلاً. غالبًا ما يكون انتظار ATO والعمل من خلال التقييمات أطول خطوة في نشر البرنامج. ويمكن أن يكون لهذه التأخيرات عواقب وخيمة، خاصة في ساحة المعركة.

هناك طرق أفضل لإدارة مخاطر نظم المعلومات. أصدر مسؤولو وزارة الدفاع مؤخرًا دليل تنفيذ التفويض المستمر لـ DevSecOps، الذي يحدد مبادئ نموذج السلطة المستمرة للتشغيل، أو نموذج CATO. بعد حصول النظام على ترخيصه الأولي، يعد تنفيذ ترخيص cATO a la المستمر بشكل صحيح خطوة أساسية في رؤية القسم لبناء بيئة تطوير أسرع وأكثر أمانًا وتحقيق تفوق البرامج.

ما هو كاتو؟

يتطلب الحصول على إذن الدخول التقليدي إلى الإنترنت فحصًا في وقت محدد لضوابط الأمان، وهو ما قد يستغرق شهورًا. ويتكرر التمرين عند طرح ميزات جديدة أو انتهاء صلاحية الإذن. وفي الوقت نفسه، يواصل خصوم الإنترنت الكشف عن تهديدات جديدة.

إن cATO عبارة عن تفويض مستمر للتسليم المستمر بعد الحصول على التفويض الأولي. وهو يسمح للمؤسسة ببناء وإطلاق قدرات نظام جديدة إذا كان بإمكانها مراقبتها باستمرار ضد عناصر التحكم الأمنية المعتمدة. لتحقيق cATO، تحدد وزارة الدفاع ثلاثة معايير يجب أن تلبيها المؤسسات:

– المراقبة المستمرة للضوابط الأمنية.

– تدابير الدفاع السيبراني النشطة.

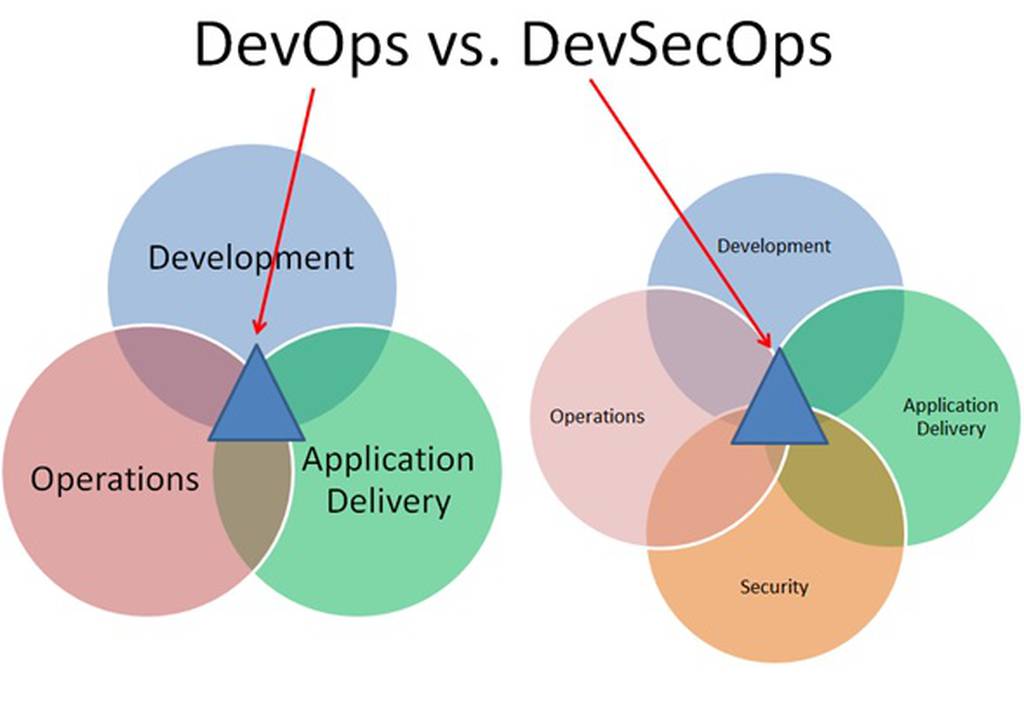

– اعتماد ممارسات DevSecOps.

إن التحول من المراجعات الدورية إلى المراقبة المستمرة يتجنب الخروج عن نطاق الامتثال ويخلق موقفًا أكثر قوة للأمن السيبراني. هذه ليست مجرد نظرية؛ إنها مفهوم مثبت. بصفتنا أحد مؤسسي برنامج Kessel Run التابع للقوات الجوية الأمريكية، صممنا في الأصل برنامج cATO كنهج محدد للترخيص المستمر للتسليم المستمر، دون قطع أي زوايا.

قمنا بتطبيق مبادئ DecSecOps لتلبية معايير المعهد الوطني للمعايير والتكنولوجيا إطار إدارة المخاطرفي أبريل 2018، وافق مسؤولو وزارة الدفاع على طلب إصدار ترخيص مؤقت لأنظمة Kessel Run. وقد منح الترخيص المستمر الترخيص في وقت الإصدار وأزاله باعتباره عنق الزجاجة لوقت التسليم وتكرار النشر. غالبًا ما تحقق مؤسسات DevOps عالية الأداء التي تستخدم هذا النهج وقت تسليم وتكرار نشر يقاس بالساعات، وهو ما يُعتبر “نخبة” في تقرير حالة DevOps.

إعداد الفرق للموافقة المستمرة

لا يعد cATO تنازلاً أو اختصارًا للامتثال لإطار إدارة المخاطر. بدلاً من ذلك، تعالج الطريقة المتطلبات في كل خطوة من خطوات دورة حياة تطوير البرمجيات لتقليل المخاطر. عند القيام بذلك بشكل صحيح، لا يزال اعتماد استراتيجية الترخيص المستمرة هذه يتعلق بترخيص النظام، وليس “ترخيص الأشخاص والعملية” أو استخدام “خطوط أنابيب cATO”. ومع ذلك، فإن المدخلات التي تؤدي إلى مخرجات آمنة ومصرح بها لبيئة جديرة بالثقة وشفافة هي الأشخاص والعمليات والتكنولوجيات المناسبة.

للبدء، يجب على القادة تعزيز ثقافة الوعي الأمني في جميع أنحاء المنظمة من خلال إزالة الحواجز البيروقراطية وتوظيف المواهب التقنية المناسبة. للانتقال إلى اليسار على أي شيء، علينا أن نوفر مساحة له. على سبيل المثال، يؤدي استبعاد الأعمال ذات القيمة المنخفضة من جداول المطورين أو إزالة الأعمال المتراكمة إلى منحهم الوقت للعمل على الأمان في مهامهم العادية.

يجب أن يكون لدى البرامج مُقيم فني مستقل واحد على الأقل لفرقها، والذي يعمل لدى مقيم ضوابط الأمان والمسؤول المعتمد، للمساعدة في توصيل البرنامج إلى الإنتاج بشكل أكثر كفاءة. ولأن الأمان لا يحدث بشكل منعزل، قم ببناء خطوط اتصال مفتوحة بين فرق الأمن والتطوير والعمليات لمزامنة أحدث متطلبات المهمة.

بناء خط الأساس الأمني

أحد العناصر الفنية الحاسمة للترخيص المستمر هو تعظيم وراثة التحكم المشترك. يسمح RMF للتطبيقات المنشورة أعلى البيئات السحابية والنظام الأساسي بوراثة عناصر التحكم الأساسية. يمكن للمؤسسات مثل مصانع البرمجيات أو برامج مستوى الخدمة التي تحتوي على آلاف التطبيقات أن ترى بسرعة توفيرًا في الوقت والتكلفة من خلال التصميم لموفري عناصر التحكم المشتركة المعتمدين.

تتمتع وزارة الدفاع بفرصة تحقيق قدر أكبر من الكفاءة من خلال توفير خطوط أساس أمنية مركزية قابلة للتوريث وخدمات سحابية للاستخدام على مستوى الإدارة، أو على الأقل الاستخدام على مستوى المهمة. من شأن الضوابط المشتركة على مستوى المؤسسة أن تعزز الوضع الإلكتروني للقسم بأكمله وتدعم تسليم البرامج بشكل أسرع لكل خدمة ومكون.

بناء نظام شفاف

تتطلب عمليات تنفيذ cATO الناجحة من المؤسسات فهمًا عميقًا للنظام والتأثيرات المتتالية لأي تغييرات عليه. يجب على المؤسسات التركيز على الشفافية وإمكانية التتبع، وتبني عقلية كل شيء على أنه رمز لضمان بقاء الضوابط ضمن التكوينات المعتمدة.

وتتطلب العمليات الرقمنة، والأتمتة، عندما يكون ذلك ممكنا، بما في ذلك تقييم التوثيق والأدلة. لم يتم إنشاء منصات الحوكمة والمخاطر والامتثال الأكثر استخدامًا للتراخيص المستمرة؛ قد تحتاج الأنظمة التي تتمتع بالقدرة على التعامل مع حزم الأدلة المعيارية إلى استبدال المنصات القديمة. امنح المقيمين الفنيين المستقلين للفريق إمكانية الوصول إلى السجلات ومستودعات التعليمات البرمجية ولوحات المعلومات لمراقبة الضوابط وإبلاغ التغييرات إلى المسؤولين المعتمدين حسب الضرورة.

أحد المفاهيم الخاطئة هو أن خطوط الأنابيب هي عصا سحرية بالنسبة لـCATO. ورغم أنها أداة أساسية، إلا أن هناك الكثير مما هو مطلوب للحصول على الترخيص المستمر. تتمثل إحدى الطرق الذكية لاستخدام المسارات في دمج عمليات الفحص التي تقيم البرامج وفقًا لاتفاقيات مستوى الخدمة وحظرها من بيئة الإنتاج في حالة استمرار حدوث مشكلات.

في نهاية المطاف، يتعين على المنظمة التي تسعى إلى الحصول على إذن الدخول إلى السوق أن تنتج نظامًا آمنًا وتوفر قدرات جديدة ضمن ملف تعريف مخاطر مقبول. وتعتبر التراخيص المستمرة هي الطريقة الأكثر فعالية بالنسبة لوزارة الدفاع لتبسيط تسليم البرامج وضمان مستقبل حيث تحدث أشياء سيئة أقل بسبب البرامج السيئة.

بريون كروجر هو الرئيس التنفيذي والمؤسس لشركة Rise8 والمؤسس المشارك لـ Kessel Run التابع للقوات الجوية الأمريكية، وهو أول مصنع برمجيات تابع لوزارة الدفاع، حيث كان رائدًا في برنامج cATO.

المصدر

الكاتب:Bryon Kroger

الموقع : www.defensenews.com

نشر الخبر اول مرة بتاريخ : 2024-06-28 23:37:28

ادارة الموقع لا تتبنى وجهة نظر الكاتب او الخبر المنشور بل يقع على عاتق الناشر الاصلي

تم نشر الخبر مترجم عبر خدمة غوغل